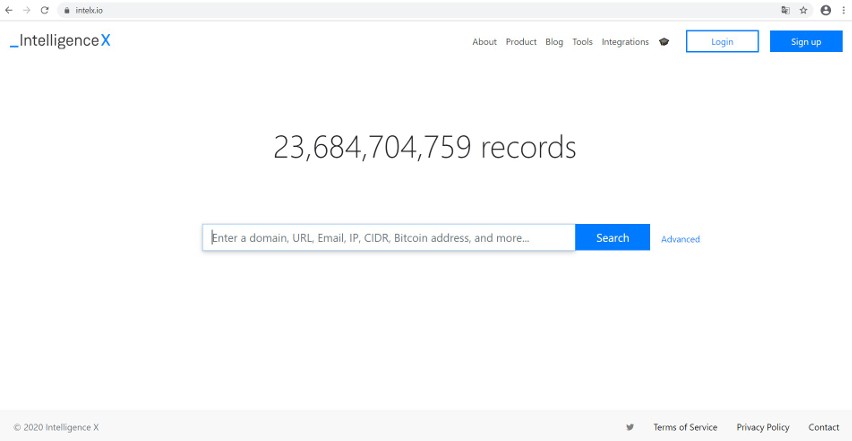

IntelX: Jest to narzędzie używane przez zaawansowanych łowców zagrożeń. Jest podobne do Pastebina, ale pozwala również na wyszukiwanie e-maili, domen i adresów portfeli kryptowalut. Zapewnia także użyteczny interfejs API, dzięki któremu badacze mogą zautomatyzować swoje poszukiwania

GitHub: Znajduje się tam mnóstwo narzędzi ochronnych, które są tworzone dla badaczy. Można tam znaleźć próbki zestawów narzędzi ransomware, trojany zdalnego dostępu (RAT), zestawy do ataków socjotechnicznych i wiele innych narzędzi, które służą „etycznym hakerom” do testowania zabezpieczeń, a które napastnicy mogli wykorzystywać lub modyfikować do przestępczych celów.

– Przedstawiciele branży cyberochronnej automatycznie wyszukują te narzędzia, a także przeprowadzają ich testy w celu zapewnienia, że możemy wykryć i powstrzymać generowane przez nie ataki – wyjaśnia Aamir Lakhani z FortiGuard Labs. – Specjaliści przestrzegają przy tym rygorystycznych zasad, według których można przeprowadzać tylko zatwierdzone audyty bezpieczeństwa za pomocą tych narzędzi i w żadnych innych okolicznościach.

Wyszukiwarki: Wyszukiwarki w Darknecie są dla analityków z pewnością cennym źródłem wiedzy. Zazwyczaj potrzeba jednak czasu na opracowanie techniki wyszukiwania odpowiednich informacji.

Darknet Marketplace: Są to „podziemne” wersje serwisów e-commerce, na których można przeglądać i kupować towary oraz usługi. Większość z tych ofert jest zazwyczaj związana z narkotykami. Jednak przeglądając sekcje z oprogramowaniem – złośliwym lub nie – często można natrafić na nowe narzędzia, jak trojany zdalnego dostępu (RAT), botnety w modelu usługowym (np. botnet Zeus), czy narzędzia do cryptojackingu.

Większość złośliwego oprogramowania spotykanego na tych rynkach jest tania, ponieważ jest ono stare, sprzedawane hurtowo i zazwyczaj powinno być wykryte przez większość programów ochronnych.

Nie powstrzymuje to jednak przestępców przed próbami masowego korzystania z tych usług lub modyfikowania oprogramowania w taki sposób, aby było niewykrywalne przez narzędzia ochronne.

„Etyczni hakerzy” mogą próbować śledzić sprzedawcę, używając jego identyfikatora użytkownika, danych kontaktowych, a może nawet adresu jego portfela kryptowalut, aby dowiedzieć się, w jaką inną działalność przestępca może być zaangażowany. Jest to dość trudne, ponieważ wielu użytkowników Darknetu zmienia swoje identyfikatory, generuje nowe adresy portfeli kryptowalut lub używa takich walut jak Monero, gwarantujących najwyższy poziom anonimowości.

W Darknecie można też często natknąć się na zbiory danych, które zawierają nazwy użytkowników różnych serwisów, nazwiska, hasła i inne informacje. Z reguły pochodzą one z wykradzionych baz danych, z których wyciekały hasła lub inne wrażliwe informacje osobiste